Administratorhandbuch

Dieses Handbuch beschreibt Administration, Konfiguration und Betrieb des AnyWeb ISE‑Managers.

Zielgruppe

- System‑ und ISE‑Administratorinnen/-Administratoren

- Betrieb/Support

Grundlagen

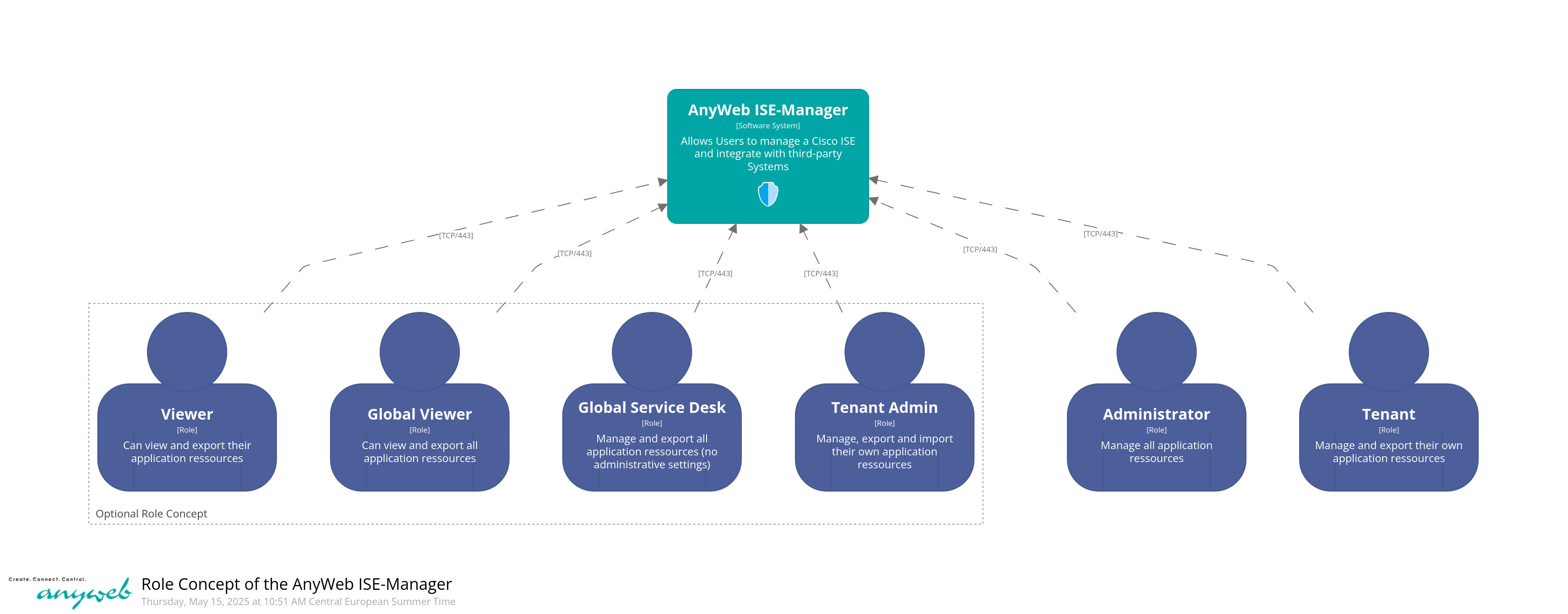

Der ISE‑Manager ist mandantenfähig. Benutzerrechte werden über Rollen gesteuert und meist mittels Gruppen aus dem Directory Service zugeordnet.

- Rollen: Admin, Tenant, Tenant_Admin, Viewer, Global_Viewer, Global_Service_Desk

- Endpoint‑Zustände: Active, Expired, Disabled

Systemvoraussetzungen

Mindestanforderungen (On‑Prem):

Virtuelle Maschine (Minimum)

| Ressource | Anforderung | Hinweis |

|---|---|---|

| CPU | 4 Cores | |

| RAM | 8 GB | |

| Disk | 80 GB | |

| Betriebssystem | RHEL ≥ 9 (empfohlen), RHEL ≥ 8, Debian ≥ 10, Ubuntu Server ≥ 20.04, SLES nach Absprache | Auswahl nach Verfügbarkeit (Absprache mit Linux‑Team & AnyWeb) |

Netzwerk & Zugriff

| Bereich | Anforderung |

|---|---|

| Internetzugang | Temporär für Installation/Updates; Offline‑Installation nur auf RHEL ≥ 8 unterstützt |

| Root‑Zugriff | Erforderlich für Installation; danach entziehbar (Support ggf. eingeschränkt) |

| DNS | DNS‑Einträge und Server‑Zertifikat (auch nachträglich möglich) |

| CA‑Zertifikat | Erforderlich für LDAPS (LDAP‑Server‑Zertifikat muss signiert sein) |

Firewall‑Regeln

| Richtung | Ports | Zweck |

|---|---|---|

| Client → VM | TCP/22 (SSH), TCP/443 (HTTPS), TCP/80 (HTTP) | Zugriff & Verwaltung |

| VM → Cisco ISE | TCP/9060 (ERS‑API), TCP/443 (Monitoring‑API) | Kommunikation mit ISE |

| VM → Directory Service | TCP/636 (LDAPS), optional TCP/389 (LDAP) | LDAP‑Anbindung |

ISE‑Anbindung (Voraussetzung)

Zugänge auf Cisco ISE

REST‑API‑Zugang (ERS und MnT) vorhanden oder Berechtigung zum Anlegen eines API-Users.

Software‑Komponenten

| Komponente | Version/Beispiel | Zweck |

|---|---|---|

| OpenJDK | 8 | Java‑Runtime für Appserver |

| Wildfly | 26.1.2/26.1.3 | Java‑Applikationsserver |

| MariaDB | Server/Client | Datenbank |

| Apache HTTPD | aktuell | Reverse Proxy vor Wildfly |

Installation (Überblick klassisch)

Bereitgestellt wird ein Installations‑Bundle inkl. isemanager_utility_script.sh.

1) Paket entpacken und Skript ausführbar machen

mkdir /tmp/isemanager

# tar -xvzf isemanager_bundle_YYYY-MM-DD.tar.gz -C /tmp/isemanager/

chmod +x /tmp/isemanager/isemanager_utility_script.sh

1) .env aus Vorlage erstellen und anpassen (z. B. WF_MGMT_PASSWORD, MARIADB_PASSWORD)

cp /tmp/isemanager/.env.classic_sample /tmp/isemanager/.env

1) Als root starten und Menü folgen

sudo su -

cd /tmp/isemanager

./isemanager_utility_script.sh

- Wildfly installieren und konfigurieren

- OpenJDK‑8 installieren

- MariaDB Server installieren und initialisieren (DB und User anlegen)

- HTTPD installieren und als Reverse Proxy konfigurieren

- ISE‑Manager deployen (EAR)

Datenbank initialisieren (Beispiel)

Das Bundle enthält SQL‑Dateien zur Schema‑Initialisierung. Optional können Befehle zum Anlegen von DB und Benutzer generiert und manuell ausgeführt werden. Beispielhafte Schritte:

# Zusammenführen der SQL‑Dateien (aus dem Bundle)

# mysql -u root -p < /pfad/zur/.joined.sql

# oder mit Anwendungs‑User

# mysql -u isemanager -p isemanager < /pfad/zur/.joined.sql

Reverse Proxy (HTTPD)

- Aktivieren/Installieren von HTTPD (bzw. Apache)

- TLS: selbstsignierte Zertifikate möglich, später durch gültige ersetzen

- Beispielpfade:

/etc/httpd/conf.d/isemanager.conf(RHEL) bzw./etc/apache2/sites-available/isemanager.conf(Debian) - Weiterleitungen auf Wildfly‑Port (Standard 8080) gemäß bereitgestellter Beispielkonfiguration

Betrieb

Systemd‑Service:

# starten

systemctl start isemanager

# neu starten

systemctl restart isemanager

# stoppen

systemctl stop isemanager

Logs

| Komponente | Pfad |

|---|---|

| ISE‑Manager (Wildfly) | wildfly/standalone/log |

| MariaDB | /var/log/mariadb/mariadb.log |

| System | /var/log/messages |

Konfiguration (Auszug)

Applikationsserver

Wildfly 26.1.2, Konfiguration u. a. über env.properties unter /opt/anyweb/wildfly/standalone/configuration.

Weitere wichtige Punkte aus dem Bundle‑Skript:

- Wildfly wird unter

/opt/anyweb/wildflyinstalliert; Service:isemanager.service - Benutzer/Gruppe

wildfly, Berechtigungen auf Skripte gesetzt entrypoint.sh,startup_configuration/undpre_configuration/werden hinterlegt- Zertifikate können in den Java Keystore importiert werden (Keytool‑Schritte integriert)

Backup/Restore‑Hilfen:

Backup/Restore

Hinweise zur Datensicherung und Wiederherstellung.

- Das Bundle enthält

backup_restore.sh(Ablage z. B. unter/opt/anyweb/...). - Geplante Backups via Cron sind vorgesehen (z. B. täglich 02:00).

ISE‑Anbindung

Konfiguration in ise.properties (gleicher Pfad wie oben). Optional in der Web‑Oberfläche unter „ISE → ISE Properties“, inkl. „Check Connection to ISE“, sofern aktiviert:

feature.change_properties.enabled=true

Parameter‑Beispiele:

| Parameter | Beschreibung | Default | Beispiel |

|---|---|---|---|

| iseHost | IP‑Adresse der ISE | – | |

| iseUser | Benutzername ERS‑User | ERS_admin | |

| isePW | Passwort ERS‑User | – |

ISE‑Synchronisation

Synchronisiert Endpoint‑Gruppen und Endpoints vom ISE‑Manager zur ISE. Optionen: nur Gruppen, Gruppen+Endpoints, alle. Bei >3’000 Endpoints schrittweise vorgehen und ggf. ISE‑Import verwenden.

LastSeen / ISE-Session Monitoring (Überblick)

Das LastSeen-Feature aktualisiert zyklisch den zuletzt aktiven Zeitpunkt und Session‑Metadaten von Endpoints auf der ISE. Verarbeitet werden nur session‑fähige Endpoints (active, expired), disabled wird ignoriert. Die Verarbeitung nutzt Priorisierungs‑Tiers, zeitabhängige Batchgrößen sowie Rate Limiting mit Backoff.

Eigene Detailseite: Siehe Features / LastSeen.

Monitoring & Health: Eine interne "LastSeen Monitoring" Ansicht liefert Coverage, Freshness, Erfolgsrate, Antwortzeiten, Batchstatistiken und Problemendpoints.

Einführung: Aktivierung und Tuning stets mit einem AnyWeb Engineer abstimmen.

Abschnitte wie „Infoblox“, „LastSeen“, „Remedy Import“ und detaillierte LDAP‑/ISE‑Anbindung werden ergänzt.